一.什麼是CC攻擊:

1.CC攻擊可以歸為DDoS攻擊的一種。他們之間的原理都是一樣的,即發送大量的請求數據來導致服務器拒絕服務,是一種連接攻擊。CC攻擊又可分為代理CC攻擊,和肉雞CC攻擊。代理CC攻擊是駭客借助代理伺服器生成指向受害主機的合法網頁請求,實現DDoS,和偽裝就叫:cc(Challenge Collapsar)。而肉雞CC攻擊是駭客使用CC攻擊軟件,控制大量肉雞,發動攻擊,相比來後者比前者更難防禦。因為肉雞可以類比正常用戶訪問網站的請求。偽造成合法數据包。

2.一個靜態頁面不需要服務器多少資源,甚至可以說直接從記憶體中讀出來發給你就可以了,但是論壇之類的動態網站就不一樣了,我看一個帖子,系統需要到資料庫中判斷我是否有讀帖子的許可權,如果有,就讀出帖子裡面的內容,顯示出來——這裡至少訪問了2次數據庫,如果資料庫的體積有200MB大小,系統很可能就要在這200MB大小的數據空間蒐索一遍,這需要多少的CPU資源和時間?如果我是查找一個關鍵字,那麼時間更加可觀,因為前面的蒐索可以限定在一個很小的範圍內,比如用戶許可權只查用戶錶,帖子內容只查帖子錶,而且查到就可以馬上停止査詢,而蒐索肯定會對所有的數據進行一次判斷,消耗的時間是相當的大。

3.CC攻擊就是充分利用了這個特點,類比多個用戶(多少線程就是多少用戶)不停的進行訪問(訪問那些需要大量數據操作,就是需要大量CPU時間的頁面,比如asp/php/jsp/cgi)。很多朋友問到,為什麼要使用代理呢?因為代理可以有效地隱藏自己的身份,也可以繞開所有的防火牆,因為基本上所有的防火牆都會檢測併發的TCP/IP連接數目,超過一定數目一定頻率就會被認為是Connection-Flood。當然也可以使用肉雞發動CC攻擊。肉雞的CC攻擊效果更可觀。致使服務器CPU%100,甚至死機的現象。

4.使用代理攻擊還能很好的保持連接,這裡發送了數據,代理轉發給對方服務器,就可以馬上斷開,代理還會繼續保持著和對方連接(我知道的記錄是有人利用2000個代理產生了35萬併發連接)。

5.當然,CC也可以利用這裡方法對FTP、遊戲埠、聊天房間等進行攻擊,也可以實現TCP-FLOOD,這些都是經過測試有效的。

6.防禦CC攻擊可以通過多種方法,禁止網站代理訪問,儘量將網站做成靜態頁面,限制連接數量,修改最大超時時間等。

二.取消功能變數名稱綁定

1.一般CC攻擊都是針對網站的功能變數名稱進行攻擊,比如網站功能變數名稱是“xxx”,那麼攻擊者就在攻擊工具中設定攻擊對象為該功能變數名稱然後實施攻擊。

2.對於這樣的攻擊措施是在ⅡS上取消這個功能變數名稱的綁定,讓CC攻擊失去目標。具體操作步驟是:打開“ⅡS管理器”定位到具體網站右鍵“内容”打開該網站的内容面板,點擊IP地址右側的“高級”按鈕,選擇該功能變數名稱項進行編輯,將“主機頭值”删除或者改為其它的值(域名)。

3.實例類比測試,取消功能變數名稱綁定後Web服務器的CPU馬上恢復正常狀態,通過IP進行訪問連接一切正常。但是不足之處也很明顯,取消或者更改功能變數名稱對於別人的訪問帶來了不便,另外,對於針對IP的CC攻擊它是無效的,就算更換功能變數名稱攻擊者發現之後,他也會對新功能變數名稱實施攻擊。

更改Web埠

4.一般情况下Web服務器通過80埠對外提供服務,囙此攻擊者實施攻擊就以默認的80埠進行攻擊,所以,我們可以修改Web埠達到防CC攻擊的目的。運行ⅡS管理器,定位到相應網站,打開網站“内容”面板,在“網站標識”下有個TCP埠默認為80,我們修改為其他的埠就可以了。

三.ⅡS遮罩IP

1.我們通過命令或在查看日誌發現了CC攻擊的源IP,就可以在ⅡS中設定遮罩該IP對Web網站的訪問,從而達到防範ⅡS攻擊的目的。在相應網站的“内容”面板中,點擊“目錄安全性”選項卡,點擊“IP地址和功能變數名稱現在”下的“編輯”按鈕打開設定對話方塊。在此視窗中我們可以設定“授權訪問”也就是“白名單”,也可以設定“拒絕訪問”即“黑名單”。比如我們可以將攻擊者的IP添加到“拒絕訪問”清單中,就遮罩了該IP對於Web的訪問。

四.IPSec封鎖

1.第一步:IPSec是優秀的系統防火牆,在排除其他還有別的類型的DDOS攻擊時,針對CC攻擊可以用設定IP策略來對付攻擊。以192.168.1.1這個IP為例子,筆者實際操作對該IP的訪問封鎖。

2.第一步:“開始→管理工具”,打開“本地安全設置”,右鍵點擊“IP安全性原則,在本地機器”選擇“創建IP安全性原則”,然後點擊“下一步”,輸入策略“名稱”和“描述”。然後默認一路“下一步”創建了一個名為“封CC攻擊”的IPSec策略。

3.第二步:右鍵點擊“IP安全性原則,在本地機器”選擇“管理IP篩選器錶和篩選器操作”,在打開的視窗中點“添加”,在“IP篩選器清單”視窗添入同第一步的名稱和描述資訊。取消“使用添加嚮導”的勾選,然後點擊“添加”。在“IP篩選器内容”視窗的“地址”選項下設定“源地址”為“192.168.1.6”,目標地址為“我的IP地址”,取消對“鏡像”的勾選;點擊“協定”選項卡,設定“協定類型”為“TCP”,設定“協定埠”為“從任意埠”到“此埠80”最後確定退出。

4.第三步:在“新規則内容”視窗中點選剛才創建的“封CC攻擊”規則,點擊“篩選器操作”選項卡下的“添加”,點選“安全措施”下的“封锁”,在“常規”選項卡下為該篩選器命名為“封锁CC攻擊”然後確定退出。

5.第四步:點選剛才創建的“封锁CC攻擊”篩選器,一路“確定”退出IP策略編輯器,可以看到在群組原則視窗的中創建成功一個名為“封CC攻擊”的策略,然後右鍵點擊該策略選擇“指派”。這樣就實現了對該IP的封鎖。

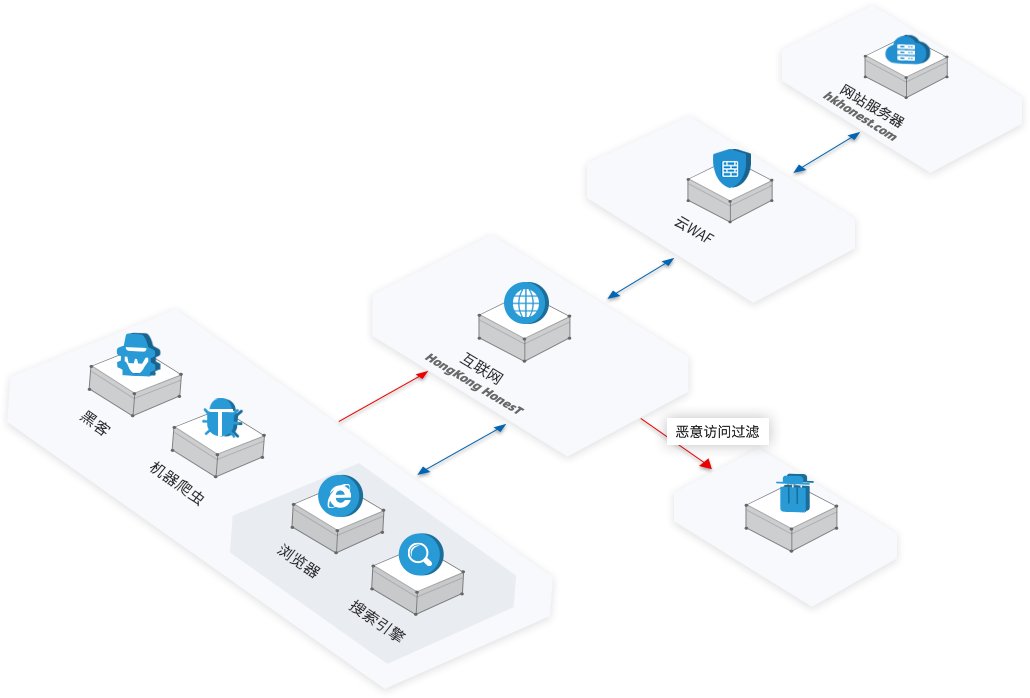

五.方案介绍图如有需要請諮詢官網頻道

HonesT數據中心(www.hkhonest.com)防禦cc攻擊已經可以做到自動識別並且防禦,特殊情况需要人工策略防禦模式,相信在科技人員的不斷研發中,後面可以實現和DDOS一樣的快速準確更智慧的秒防CC攻擊。

TOP